Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 2).

En esta ocasión configuraremos el servicio Windows Server Update Services WSUS.

Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 2).

En esta ocasión configuraremos el servicio Windows Server Update Services WSUS.

Autor

Germán Lagomarsino

german.lagomarsino@lynt.com.ar

Objetivo

En la siguiente nota tenemos como objetivo detallar el diseño de Microsoft Bitlocker , y las decisiones del mismo, con el fin de implementar el servicio de Microsoft Bitlocker Administration and Monitoring sobre el cliente Bitlocker.

Introducción

BitLocker ayuda a impedir el acceso no autorizado a los datos de equipos perdidos o robados gracias a la combinación de dos procedimientos de protección de datos:

El cifrado de todo el volumen del sistema operativo Windows en el disco duro; y también pueden cifrarse volúmenes de datos adicionales.

La comprobación de la integridad de los componentes de arranque iniciales y los datos de la configuración de arranque.

La implementación más segura de BitLocker se sirve de las capacidades de seguridad mejorada que ofrece el Módulo de Plataforma Segura (o sus siglas en Ingles TPM) versión 1.2. El TPM es un componente de hardware que los fabricantes instalan en muchos equipos nuevos. Funciona junto con BitLocker para ayudar a proteger los datos del usuario y para garantizar que un equipo que ejecute Windows 7 no haya sido alterado mientras el sistema estaba sin conexión.

Además, BitLocker ofrece la opción de bloquear el proceso de inicio normal hasta que el usuario proporcione un número de identificación personal (PIN) o inserte un dispositivo USB extraíble, como una unidad flash, que contenga una clave de inicio. Estas medidas de seguridad adicionales proporcionan una autenticación multifactor y la garantía de que el equipo no se iniciará ni reanudará desde la hibernación hasta que se suministre el PIN correcto o la clave de inicio.

En aquellos equipos que no tienen un TPM versión 1.2, también se puede utilizar BitLocker para cifrar el volumen del sistema operativo Windows. Sin embargo, esta implementación requerirá que el usuario inserte una clave de inicio USB para iniciar el equipo o reanudar desde la hibernación, y no ofrece la comprobación de integridad del sistema anterior al inicio que proporciona BitLocker en conjunción con un TPM.

Protección de datos sin conexión

BitLocker ayuda a proteger los datos mientras el sistema está sin conexión del siguiente modo:

Cifra todo el volumen del sistema operativo Windows, incluidos los archivos de datos del usuario y del sistema, el archivo de hibernación, el archivo de paginación y los archivos temporales. También pueden cifrarse volúmenes de datos adicionales.

Ofrece una protección integral para las aplicaciones que no son de Microsoft, que se benefician automáticamente al instalarse en el volumen cifrado.

Validación de la integridad de los componentes de arranque

BitLocker utiliza el TPM para comprobar la integridad de los componentes de arranque iniciales y los datos de la configuración de arranque. Esto ayuda a garantizar que BitLocker haga accesible el volumen cifrado sólo si estos componentes no han sido alterados y si la unidad cifrada se encuentra en el equipo original.

BitLocker ayuda a garantizar la integridad del proceso de inicio del siguiente modo:

Proporciona un método para comprobar que se haya mantenido la integridad del archivo de arranque inicial y para ayudar a garantizar que no haya habido ninguna modificación malintencionada de estos archivos, como con virus o “rootkits” del sector de arranque.

Mejora la protección para mitigar los ataques basados en software sin conexión. Cualquier software alternativo que iniciara el sistema no tendría acceso a las claves de descifrado para el volumen del sistema operativo Windows.

Bloquea el sistema cuando éste ha sido alterado. Si cualquiera de los archivos supervisados ha sido alterado, el sistema no se inicia. Esto avisa al usuario del hecho de que ha habido alteraciones, puesto que el sistema no se puede iniciar como es habitual. Si el sistema llega a bloquearse, BitLocker ofrece un sencillo proceso de recuperación.

Imagen 1

Imagen 1

Métodos de autenticación de Bitlocker

Una vez inicializado Bitlocker en el equipo cliente y el volumen ha sido cifrado, el usuario sólo tiene que interactuar con él durante la fase de autenticación. BitLocker admite cuatro modos de autenticación diferentes, dependiendo de las capacidades de hardware del equipo y del nivel de seguridad deseado:

BitLocker con TPM.

BitLocker con TPM y PIN.

BitLocker con TPM y clave de inicio USB.

BitLocker sin TPM (se requiere una clave de inicio USB).

Los equipos con BitLocker habilitado que dependen sólo de un TPM para la autenticación y que no tienen factores de autenticación de BitLocker adicionales, se pueden utilizar como cualquier otro equipo. Así, los usuarios inician Windows y se les solicita su nombre de usuario y contraseña, lo que constituye un inicio de sesión normal. A menos que se les informe acerca de BitLocker, lo más probable es que los usuarios no sepan que sus equipos tienen cifrado su disco como nivel adicional de protección de datos.

Si BitLocker está configurado para una seguridad mejorada, el usuario deberá escribir un PIN o insertar una clave de inicio USB para poder iniciar el equipo. En tal caso, el proceso de inicio o reanudación normal se modifica al solicitar este factor de autenticación adicional.

A continuación se detallan los distintos tipos de autenticación disponibles.

BitLocker con TPM

En este caso, BitLocker está habilitado en un equipo que tiene un TPM, pero no se ha habilitado ningún factor de autenticación adicional. El disco duro está particionado con dos volúmenes:

Volumen del sistema.

Volumen del sistema operativo.

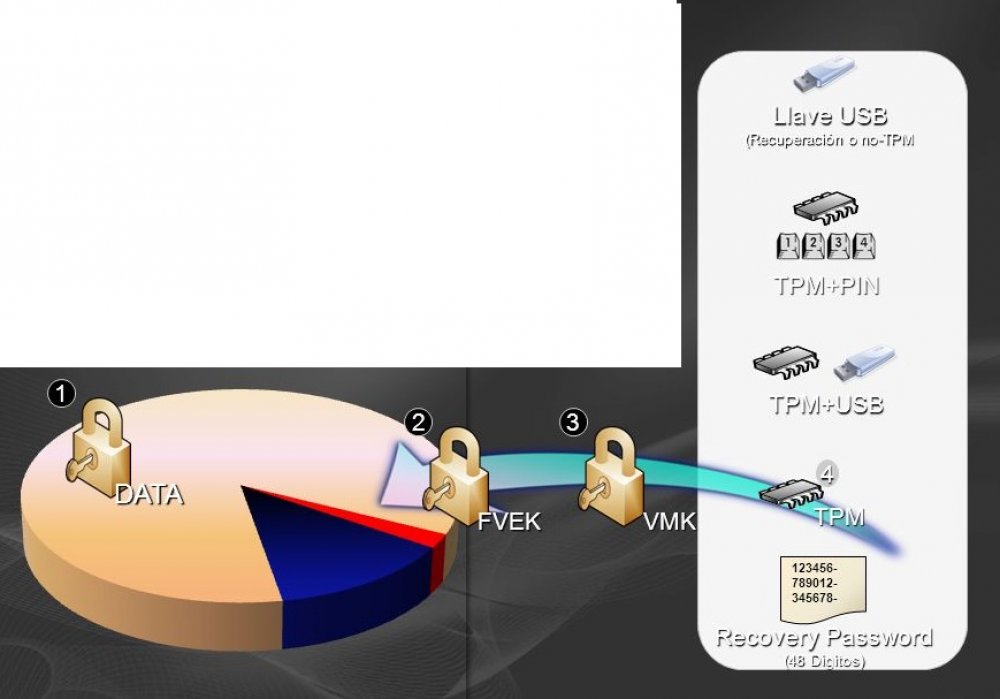

Imagen 2

Imagen 2

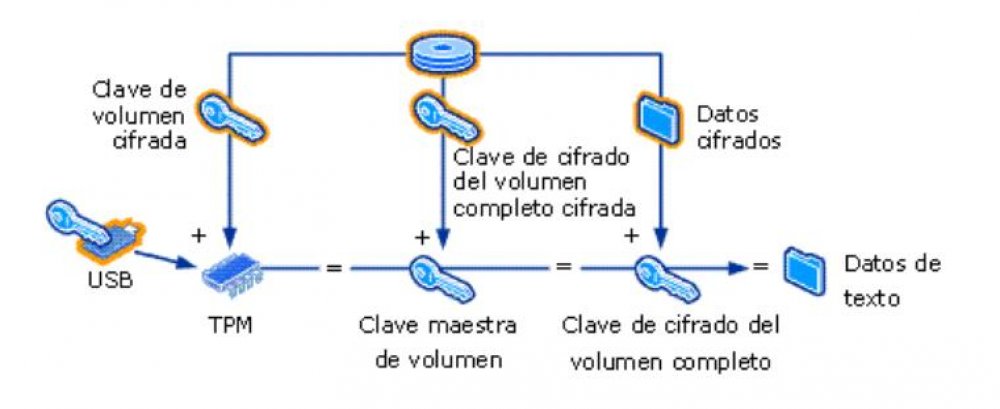

BitLocker cifra el volumen del sistema operativo con una clave de cifrado del volumen completo. La clave se cifra con la clave maestra de volumen, que es cifrada a su vez por el TPM, como puede apreciarse en la siguiente imagen:

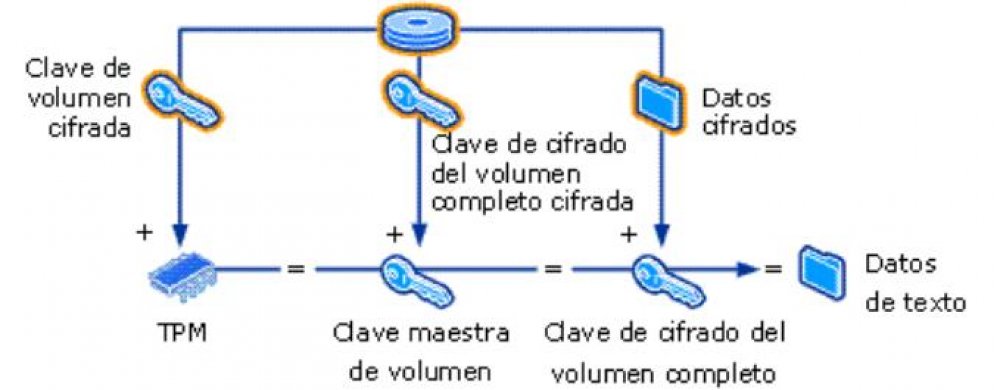

BitLocker con TPM y PIN

En este caso, el administrador establece un PIN numérico durante la inicialización de BitLocker. BitLocker genera un valor hash para el PIN mediante SHA-256 y los primeros 160 bits del hash se usan como datos de autorización enviados al TPM para sellar la clave maestra de volumen.

La clave maestra de volumen está protegida tanto por el TPM como por el PIN. Para quitar el sello de la clave maestra de volumen, el usuario deberá escribir el PIN cada vez que el equipo se inicie o se reanude el uso tras la hibernación.

Imagen 3

Este tipo de autenticación múltiple tiene como ventaja que la clave no solo se almacena en el equipo local, sino que requiere de una contraseña (PIN) que depende del usuario.

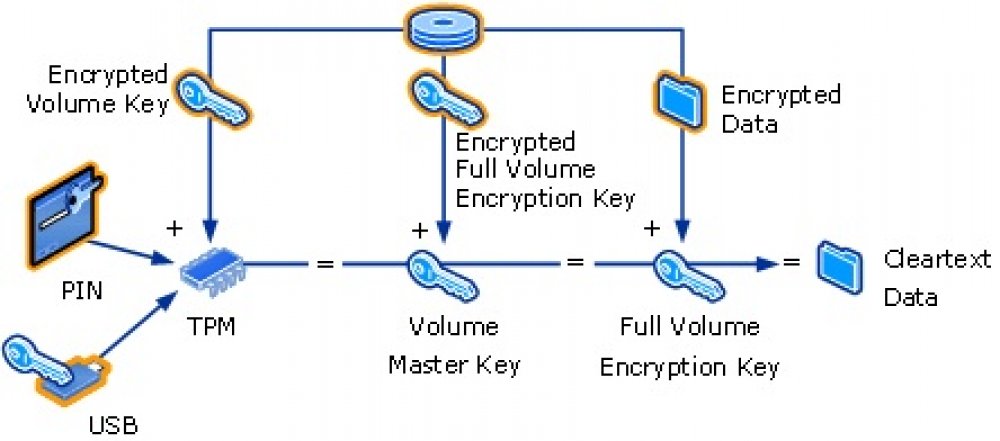

BitLocker con TPM y clave de inicio USB

En este caso, el administrador crea una clave de inicio durante la inicialización de BitLocker. La clave se almacena en cualquier dispositivo de almacenamiento enumerado en el BIOS como una unidad flash USB conectable. El usuario debe insertar el dispositivo (en el que se ha almacenado la clave de inicio) en el equipo cada vez que éste se inicia o se reanuda el uso tras la hibernación. La unidad flash USB que contiene la clave de inicio debe estar conectada al equipo desde que éste se enciende y durante todo el proceso de inicio, pero debe quitarse una vez cargado Windows.

Imagen 4

BitLocker sin TPM (se requiere clave de inicio USB)

En este caso, el administrador habilita BitLocker en un equipo que no tiene un chip TPM. El usuario del equipo debe insertar la unidad flash USB que contiene la clave de inicio cada vez que se inicia el equipo o se reanuda el uso tras la hibernación.

La clave de inicio para un equipo sin TPM se debe crear durante la inicialización de BitLocker, ya sea mediante el asistente para la instalación de BitLocker o mediante scripting. BitLocker genera la clave de inicio, el usuario inserta la unidad flash USB y el sistema almacena la clave de inicio en ese dispositivo.

Nota:

El perfil de seguridad de un sistema que utiliza un escenario con sólo clave de inicio será distinto del perfil de seguridad de un sistema que utiliza un TPM; la integridad de los componentes de arranque iniciales no se validará en el sistema sin TPM.

Para nuestro escenario de pruebas vamos sa utilizar el método de autenticación BitLocker con TPM.

En la próxima nota veremos el diseño de Microsoft BitLocker Administración y Monitoreo.

Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 2).

En esta ocasión configuraremos el servicio Windows Server Update Services WSUS.

Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 2).

En esta ocasión configuraremos el servicio Windows Server Update Services WSUS.

Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 1).

En esta nueva serie de nots realizaremos la instalación y configuración del servicio WSUS

Como instalar y configurar Windows Server Update Services, Windows Server 2012 R2 (Parte 1).

En esta nueva serie de nots realizaremos la instalación y configuración del servicio WSUS

Implementación de Microsoft Bitlocker Administration and Monitoring 2.0

En esta nota se cuenta sobre los prerrequisitos necesarios de MBAM para la implementación.

Implementación de Microsoft Bitlocker Administration and Monitoring 2.0

En esta nota se cuenta sobre los prerrequisitos necesarios de MBAM para la implementación.